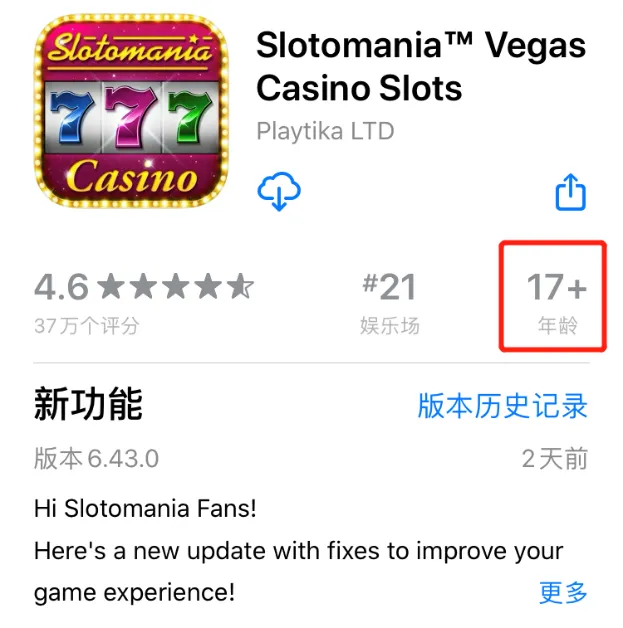

777 slots vegas casino slot

$1490

777 slots vegas casino slot,Entre na Sala de Transmissão de Jogos de Cartas da Hostess, Onde Presentes Virtuais São Apenas o Começo de Uma Experiência de Jogo Incrivelmente Envolvente..Ele e Meir Lahav trabalham juntos há muitos anos no controle estereoquímico da formação e do crescimento de cristais com impurezas específicas.,Se alguém está considerando adversários maliciosos, outros mecanismos para garantir o comportamento correto de ambas as partes precisam ser fornecidos. Por construção, é fácil mostrar segurança para o remetente se o protocolo ''OT'' já estiver seguro contra adversários maliciosos, pois tudo o que o receptor pode fazer é avaliar um circuito truncado que não alcançaria os fios de saída do circuito se ele se desviasse das instruções . A situação é muito diferente do lado do remetente. Por exemplo, ele pode enviar um circuito ilegível incorreto que calcula uma função revelando a entrada do receptor. Isso significaria que a privacidade não seria mais válida, mas como o circuito está truncado, o receptor não seria capaz de detectar isso. No entanto, é possível aplicar provas de conhecimento zero de forma eficiente para tornar este protocolo seguro contra adversários maliciosos com uma pequena sobrecarga em comparação com o protocolo semi honesto..

- SKU: 118

- Danh mục: fascismo na atualidade

- Tags: bet-

Descrever

777 slots vegas casino slot,Entre na Sala de Transmissão de Jogos de Cartas da Hostess, Onde Presentes Virtuais São Apenas o Começo de Uma Experiência de Jogo Incrivelmente Envolvente..Ele e Meir Lahav trabalham juntos há muitos anos no controle estereoquímico da formação e do crescimento de cristais com impurezas específicas.,Se alguém está considerando adversários maliciosos, outros mecanismos para garantir o comportamento correto de ambas as partes precisam ser fornecidos. Por construção, é fácil mostrar segurança para o remetente se o protocolo ''OT'' já estiver seguro contra adversários maliciosos, pois tudo o que o receptor pode fazer é avaliar um circuito truncado que não alcançaria os fios de saída do circuito se ele se desviasse das instruções . A situação é muito diferente do lado do remetente. Por exemplo, ele pode enviar um circuito ilegível incorreto que calcula uma função revelando a entrada do receptor. Isso significaria que a privacidade não seria mais válida, mas como o circuito está truncado, o receptor não seria capaz de detectar isso. No entanto, é possível aplicar provas de conhecimento zero de forma eficiente para tornar este protocolo seguro contra adversários maliciosos com uma pequena sobrecarga em comparação com o protocolo semi honesto..